El Centro Criptológico Nacional (CCN-CERT) ofrece los últimos detalles del ciberataque mundial y recomienda descargarse su herramienta anti-ransomware. Desde que comenzaron a llegar al CCN-CERT1 los primeros incidentes del ransomware WannaCry, a primeras horas del 12 de mayo, su equipo de expertos inició la tarea de contención, prevención y erradicación, con el fin mantener protegido el ciberespacio español y, muy especialmente, el sector público y las empresas de interés estratégico para el país.

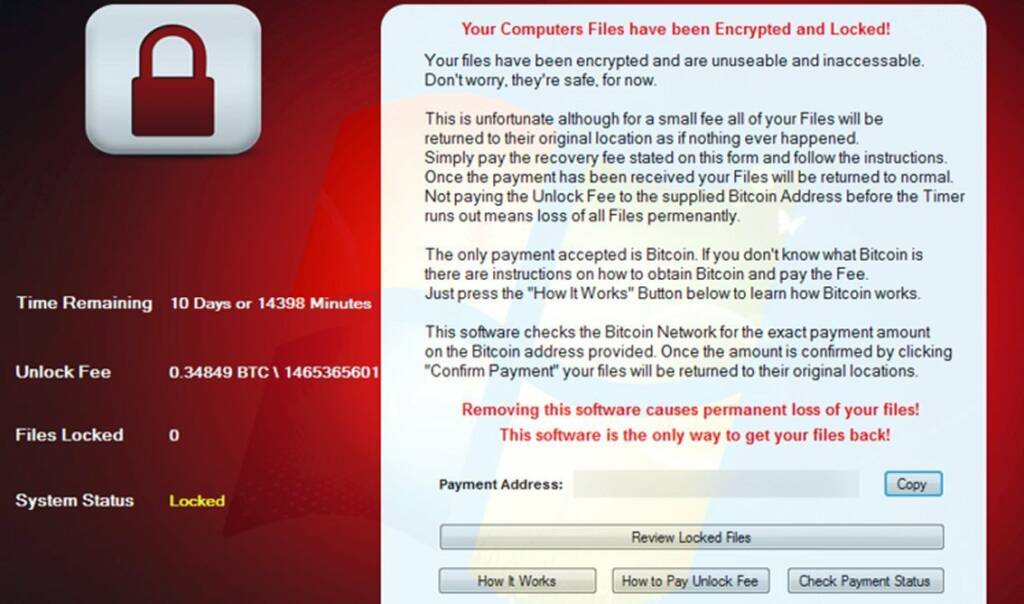

Desde un primer momento se redobló el trabajo para conocer más información sobre el modo de proceder de este código dañino, sus características técnicas, la forma de cifrar y ocultar la información, su persistencia en el sistema, el modo de detenerlo, cómo desinfectarlo y, sobre todo, se desarrolló una vacuna con la que poder impedir que el virus se ejecutara. Así, en menos de 24 horas, el 14 de mayo, se contaba ya con una herramienta que impedía la ejecución del ransomware: CCN-CERT NoMoreCry; una aplicación desarrollada por el CERT Gubernamental Nacional y puesta a disposición de todas las entidades que así lo requieran y que continúa actualizándose en estos momentos.

El CCN-CERT ofrece los últimos datos del ciberataque mundial y recomienda instalarse su herramienta anti-ransomware

Del mismo modo, el CCN-CERT ha publicado un Informe de Código Dañino (CCN-CERT ID 17-17 Ransom.WannaCry), en permanente actualización, que recoge todas las novedades que sus investigadores van recopilando. El informe pretende facilitar a todos los responsables de seguridad de una organización las principales pautas de actuación frente a este ciberataque. Desde las medidas preventivas, hasta las reactivas y de desinfección. En estos momentos se continúa trabajando en dos frentes:

• Mitigar y ayudar a todas las entidades del sector público y de empresas de interés estratégico en coordinación con el CNPIC. Para ello, se sigue analizando las diferentes variantes del código dañino que van surgiendo.

• Alerta temprana y prevención: enviando información actualizada sobre el ataque a todas las organizaciones, además de formas de protegerse y medidas para frenar la propagación del malware. Todo ello en estrecha colaboración con los organismos afectados y con centros de respuesta internacionales.

Recomendaciones para mitigar el ataque

Entre las medidas recomendadas en el informe CCN-CERT ID-17/17 frente a este ransomware se encuentran las siguientes:

- Actualizar los equipos y sistemas con los últimos parches de seguridad publicados por el fabricante.

- Realizar copias de seguridad de los ficheros de forma periódica.

- Ejecutar la herramienta del CCN-CERT ‘NoMoreCry’ en sus sistemas.

- No pagar el rescate. Efectuar el pago no garantiza que los atacantes envíen la utilidad y/o contraseña de descifrado, sólo premia su campaña y les motiva a seguir distribuyendo masivamente este tipo de código dañino.

- En el caso de haberse visto afectados por esta campaña y de no disponer de copias de seguridad, se recomienda conservar los ficheros que hubieran sido cifrados por la muestra de ransomware antes de desinfectar la máquina, ya que no es descartable que en un futuro apareciera una herramienta que permitiera descifrar los documentos que se hubieran visto afectados.

El CCN-CERT, además, recuerda que cuenta con dos informes anteriores sobre las medidas a adoptar frente al ransomware:

- CCN-CERT IA-03/17 Medidas Seguridad ransomware

- CCN-CERT BP-04/16 Buenas Prácticas frente al ransomware

1 Capacidad de Respuesta a Incidentes del Centro Criptológico Nacional, CCN, adscrito al Centro Nacional de Inteligencia, CNI.